Passwort-Regeln :: Ich bin etwas überrascht

by Volker Weber

Wenn man mich nach Passwort-Regeln gefragt hätte, dann wäre mir als erstes eingefallen: Alle zwei Monate ändern, mindestens acht Zeichen, mindestens ein Großbuchstabe, mindestens ein Sonderzeichen, mindestens eine Zahl. Das ist zwar eine doofe Vorschrift, weil die Entropie des Passwortes klein ist, weil man sich das schlecht merken kann, und weil man es dazu gefühlt dauernd ändern muss.

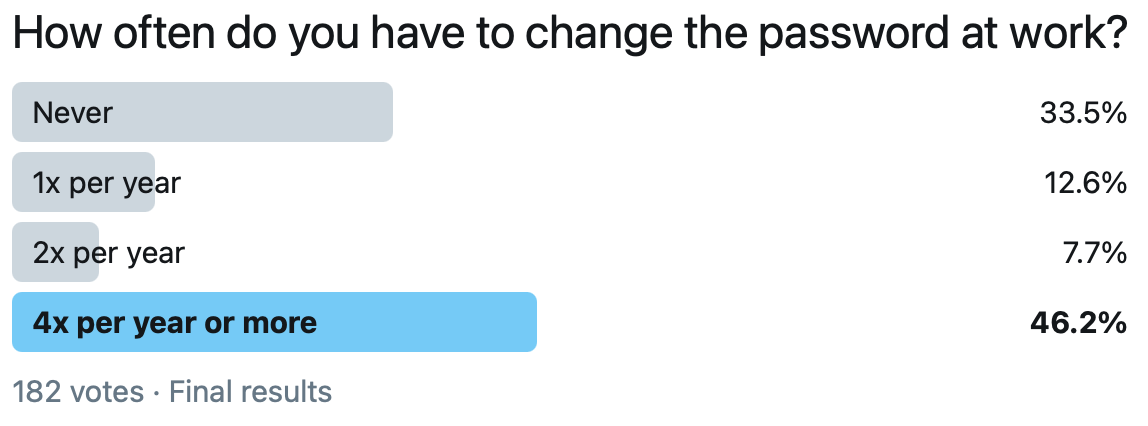

Meine kleine Umfrage hat aber ergeben, dass die ständige Passwort-Wechselei nur noch bei weniger als der Hälfte der Befragten vorgeschrieben ist. Ein Drittel muss das Kennwort nie wechseln. Das ist die beste Option, weil man sich damit ein sehr schwierig zu ratendes Kennwort ausdenken kann, an das man sich gut erinnern kann. Wenn man glaubt, das Passwort sein kompromittiert, muss man es sowieso sofort ändern und nicht erst nach Ablauf einer Zeit.

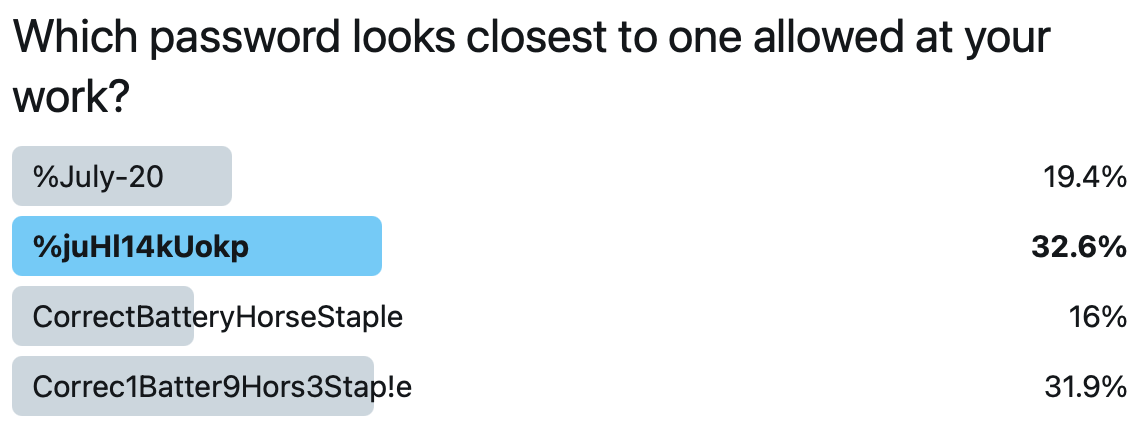

Bei der Länge der Kennwörter habe ich mich ebenfalls geirrt. Acht Zeichen reichen nur noch bei einem von fünf Befragten aus. Wobei ich ziemlich sicher bin, dass man sich kaum mehrere Kennwörter vom Typ 2 merken kann, insbesondere dann nicht, wenn man es öfter wechseln muss. Meine Lieblingsoption kommt dabei am schlechtesten weg: drei bis vier unzusammenhängende Wörter zu einer langen Passphrase zusammenfügen.

Und wie läuft das bei Euch so?

Comments

Ohne Passwort-Manager hätte ich keine Chance ... Insofern ist es egal, wie lange und kompliziert ein Passwort sein muss. Ich lass es eh fast immer über den Passwort-Manager (hier: KeePass) generieren.

Leider sind viele Passwortfilter noch nicht so weit, dass sie die Lieblingsoption (lange Passphrase mit mehreren zusammenhängenden Wörtern) zulassen und verpflichten damit zur schwächeren Entropie.

Company Policy: Alle 3 Monate ändern, 14 Tage davor jeden Tag erinnert werden, wenn abgelaufen Änderung über VPN unmöglich, 8 Zeichen, davon zwei aus Groß/Klein/Zahl/Sonderzeichen, aber nicht alle Sonderzeichen, maximal 16 Zeichen.

Andere nannten das kürzlich "a hellhole of a company".

Wo sie nicht greift: Vollständige leicht zu merkende Sätze mit Satzzeichen, Leerzeichen, Groß- und Kleinschreibung, ergänzt um eine Zahl, die damit nichts zu tun hat.

Das BSI hat Anfang Februar die Rotation von Passwörtern aus dem Grundschutzhandbuch gestrichen. Damit haben sie sich mehrere Jahre später der Meinung ihrer britischen bzw. amerikanischen Kollegen (CESG/NIST) angeschlossen. Am Grundschutzhandbuch orientieren sich viele Auditoren, Prüfer und Sicherheitsbeauftragte. Das war daher sozusagen der Durchbruch bei dem Thema in Branchen mit vielen regulatorischen Auflagen in der IT.

Eigentlich ist bekannt, dass die verpflichtende Änderung nur zu hochzählenden Passworten führt. Damit ist nichts gewonnen. Sinnvolle Regeln prüfen das Passwort auf bekannte Passworte aus Hacks ab. Damit werden auch viele der trivialen gefangen.

Und: bitte keine Passwortdialoge, die das Paste verhindern. Das verhindert nur den Passwort-Manager und damit vernünftige Passworte.

Eine "maximale Länge" ist natürlich auch Unfug. Ein Passwort wird gehashed, damit ist die Länge des Inputs egal.

Ich mag weiterhin diceware. Damit bekomme ich eine Passphrase, die man sich einigermaßen merken kann.

Hochzählen geht bei uns nicht. Zuviele gleiche Zeichen mit vorherigen Passwörtern ;-)

Michael, einfach mehrere Digits gleichzeitig hochzählen könnte gehen - hat mir ein Freund erzählt.

Das Passwort muss einmal im Jahr geändert werden. Mindestlänge sind 20 Zeichen, Zeichenauswahl ist relativ frei, sich häufig wiederholende gehen natürlich nicht.

Ausnahme: Administratorkennworte für Services. Die müssen 25 Zeichen lang sein und haben Anforderungen nach Sonderzeichen, Zahlen und Groß- bzw Kleinbuchstaben.

Cheers,

Ralph

Zuviele gleiche Zeichen werden erkannt? Das klingt aber nach einem nicht gehashen, sondern einem verschlüsselten Passwort...

Type4 + 2FA im Alltag für essentiellen persönlichen Zugang.

Unique, generiert, maxlen über alle validen Chars im Passwort-Manager für alles spätere.

Ein Kollege hat mich korrigiert: Die Länge ist nicht mehr auch 16 Zeichen limitiert und der Verbot mancher Sonderzeichen auch, seit wir das ERP im letzte Herbst auf eine Oder-Neiße-Linie Version aktualisiert haben.

10 Hashes werden als Historie vorgehalten, so dass die meisten einfach hochzuholen.

Richtig blöd ist es beim iPhone, iPad und Apple Watch. Auch da muss man alle drei Monate ändern, sechsstelliger Code, 19 Historie, es ist ganz schön schwierig, sich sechs Zahlen auszudenken, die man sich merken kann, die man nicht Social Engineering kann. Auch das durchdrücken auf die private Apple Watch der Änderungsfrequenz finde ich echt mies. Früher ™ hatte Ich auf iPhone und Watch unterschiedliche sechsstellige Codes, die man nicht erraten konnte, nach 20 verbrannten guten Codes habe ich zurzeit einen nicht soooo Guten auf beiden Geräten.

Was ich übrigens auch noch mache, dass ich wo ich kann eine eigene E-Mail-Adresse je Service verwende.

Ich empfehle allen meinen Kunden, in der Cloud GRUNDSÄTZLICH (!) mit MfA zu arbeiten. Ausnahmeregeln für Company Netzwerke / Trusted Site / Devices sind dabei möglich.

Bei den letzten Fällen (und das waren in den vergangenen Monaten leider einige) die kompromittiert wurden fand der Angriff immer sehr gezielt statt und NICHT über "Kennwortraten". Diese Angriffe werden inzwischen gezielt vorbereitet und dann in aller Gründlichkeit durchgezogen.

Jeder zusätzliche Schutz zählt. Kennwörter sind immer einfach zu kompromittieren, alles Andere ist besser: MfA über Handy/Token, FaceID, Fingerabdruck, Windows Hello: Alles sicherer als ein Kennwort, selbst wenn es 20 Zeichen lang ist. Deswegen verstehe ich auch viele Firmen nicht, die z.B. die Gesichtserkennung bzw. Windows Hello aus "Datenschutzgründen" deaktivieren. Typisch Deutscher Michel eben: Benutzer dazu zwingen, ein 12 stelliges Kennwort alle 30 Tage zu wechseln, alternative Anmeldemethoden verhindern und bei einem Angriff dann alles auf das böse Internet und die Cloud schieben...

Roland, WORD. Wirklich unfassbar, was für ein Zirkus um Passwörter gemacht wird, wo wir längst wissen, dass das Security Theater ist.

MfA finde ich auch gut (verwende ich bei relevanten Services wo möglich auch), außer RSA Secure ID Token. Aus vielerlei Gründen. U.A. weil er neuerdings auf Bluetooth zugreift.

Die Datenschutzbedenken bei Windows Hello kann ich nachvollziehen. Das Gesicht bzw. der Fingerabdruck (die biometrischen Daten) bleiben bei Hello nicht auf dem Gerät, sondern gehen in die Cloud. Und auch auf dem Gerät kann man sie viel zu leicht auslesen. Und mein Gesicht und meine Fingerabdrücke kann ich nicht ändern, wie ein kompromittiertes Passwort.

Außerdem braucht man m. K. bei jedem Gerät immer auch noch ein Passwort und kann nicht ausschließlich biometrisch anmelden. Bei Windows Hello brauchen wir (ich weiß nicht, ob das immer so ist) auch noch eine PIN, die das ganze total absurd macht.

Ich liebe es übrigens meinen Mac mit der Watch zu entsperren.

Entweder wird es gerade absurd, oder ich verstehe es einfach nicht.

Beim iPhone beispielsweise wird der Fingerabdruck oder das Gesicht in der Secure Enclave auf dem Gerät gespeichert.

Bei Windows Hello wird der Fingerabdruck oder das Gesicht auf dem Gerät und in der Cloud gespeichert. Das stört die Datenschützer, m. E. zurecht.

Um Windows Hello zu aktivieren brauchen wir (bei uns in der Firma) zusätzlich zum andauernd zu wechselnden komplizierten Passwort eine numerische Geräte-PIN. Ich glaube fünf maximal sechsstellig. Ich glaube, mann muss sie nie ändern. Damit wird das sichere, biometrische Verfahren noch wertloser, weil man mit der PIN auch reinkommt. Ich kann mich dann 1. mit der PIN, 2. mit meinem Fingerabdruck oder meinem Gesicht 3. (nachdem man die Option gefunden hat) mit dem Passwort anmelden. Ich verwende Hello nicht.

Zusätzlich zu jedem biometrischen Verfahren braucht man meiner Kenntnis bei jedem Gerät immer ein Passwort. Somit kann das biometrische Verfahren die Sicherheit nicht verbessern, weil man ja mit dem Passwort auch ins Gerät reinkommt. Anders als Roland oben schrieb. Es ist nicht sicherer, nur viel bequemer. Wenn man ein starkes Passwort verwendet, dann ist es genauso sicher, wie das starke Passwort, aber eben nicht sicherer. Da die Wahrscheinlichkeit groß ist, dass man mit FaceID 1. überhaupt ein Passwort verwendet und dass dann 2. auch lang, komplex, sicher sein kann verbessert sich natürlich die Sicherheit.

Ich hoffe, dass ist jetzt klarer.

Nein, nicht wirklich. Dass das komplizierte, ständig zu ändernde Passwort Unsinn ist, das wissen wir bereits. Das geht nur mit einer Aufschreibung woanders, was für sich wieder ein Sicherheitsproblem ist. Was wir eigentlich wollen, ist gar kein Passwort und ein situationsabhängige Authentisierung und Berechtigung. Hello ist darin ein Baustein. Zwei Dinge helfen Dir vielleicht weiter:

Beschreibe mal, wozu ein PC ein TPM braucht, um Windows Hello fähig zu sein.

Beschreibe mal einen Angriff auf ein Cloud-Konto, das mit Hello und MFA geschützt ist. Also etwa auf ein AAD-Konto.

Ich kenne kein Gerät oder Konto, dass ausschließlich biometrisch authentifiziert, bei dem es kein Passwort gibt, mit dem ich mich auch anmelden kann. Meine Apple-Geräte beispielsweise verlangen von Zeit zu Zeit auch, das ich mich mit dem Passwort/PIN authentifiziere, ohne dass es vorher erfolglose biometrische Authentifizierungsversuche gab. Wahrscheinlich, damit ich das Passwort nicht vergesse (was ich sowieso in einem Passwortsafe meines Vertrauens gespeichert habe, und das ist nicht LastPass, aber auch das führt zu weit).

Die Sicherheit des Geräts oder Kontos wird durch biometrische Authentifizierung überhaupt nicht besser, als die des dazugehörigen Passworts. Und wenn man dann noch ein PIN braucht, um die Biometrie einzuschalten, dann ist sie schlechter.

Ich habe auch nirgends geschrieben, dass Multi-Faktor-Authentifizierung schlecht ist. Im Gegenteil, das finde ich gut und verwende sie (wahrscheinlich) überall, wo es geht (außer RSA Secure ID Token, die finde ich doof, insbesondere deren Softtoken, aber das ist eine ganz andere Geschichte). MFA erhöht die Sicherheit signifikant. Bei einem trusted Device mit Username und Passwort halte ich den Zugewinn an Sicherheit für zu klein, um auch noch MFA zu machen. Das schrieb Roland ja auch als potentielle Ausnahme. Kann man aber trotzdem machen.

Gar kein Passwort wäre bequem und sicher, aber ich kenne kein Szenario, wo das möglich ist.

Wie merkst du, wenn du auf dem Holzweg bist? Und warum bist du soviel schlauer als die besten Security-Leute von Microsoft?

Ich kenne kein Szenario, wo das möglich ist. Sag mir doch einfach, wo ich mich ausschließlich biometrisch anmelden kann, und es kein Passwort gibt. Welches Gerät, welches Konto? Hol mich doch einfach vom Holzweg runter.

Du kannst dich nur bei deiner leiblichen Mutter ausschließlich biometrisch anmelden. Diese Authentisierung hast du geerbt. Beim leiblichen Vater ist die Fehlerquote bereits etwa 10 Prozent. Überall sonst brauchst du noch einen zweiten Faktor, etwa ein Ausweispapier.

Du versteht Hello einfach nicht und bist gar nicht in der Lage, Anforderungen zu formulieren. Beispiel: Die Biometrie wird keinesfalls in der Cloud gespeichert. Die ist maschinenspezifisch und wird vom TPM Modul gesichert.

Sobald Du Hello verstehst, klappt das ganze Kartenhaus in sich zusammen.

Hier weiterlesen: https://docs.microsoft.com/en-us/windows/security/identity-protection/hello-for-business/hello-manage-in-organization

https://support.microsoft.com/en-us/help/4468253/windows-10-sign-in-options-and-privacy

https://docs.microsoft.com/en-us/azure/active-directory/authentication/concept-authentication-passwordless#fido2-security-keys

So viele Möglichkeiten statt dusseliger Passwörter.

Ich was was MFA ist, was FIDO2 ist, wie ein TPM Chip grundsätzlich funktioniert. Ich habe das jetzt alles gelesen und tatsächlich ein Szenario gefunden, wo ich mich nicht nur (auch) mit einem Passwort anmelden kann:

User Experience: "Sign in using a PIN or biometric recognition", "Sign in using a mobile phone with fingerprint scan, facial or iris recognition, or PIN." und als einzige echte passwortlose (im Sinne von ich-kann-auch-ausschließlich-ein-Passwort-verwenden,-um-mich-anzumelden) Methode "Sign in using FIDO2 security device (biometrics, PIN, and NFC)". Da steht and und nicht or. Das ist aber dann eben nicht Hello.

Im anderen Dokument steht auch "Windows Hello lets you sign in to your devices, apps, online services, and networks using your face, iris, fingerprint, or a PIN." Or.

Und sag jetzt nicht, dass eine PIN was anderes ist als ein Passwort.

PIN ist etwas anderes als ein Passwort. Voilà:

Sag ich doch.

Die Sicherheit des Geräts oder Kontos wird durch biometrische Authentifizierung überhaupt nicht besser, als die des/der dazugehörigen Passworts/PIN.

Mehr sag ich nicht. :-)

Und das hältst du für die Bedrohung? Du kannst dir viele Theorien zulegen, warum Windows Hello unsicherer ist als ein kompliziertes Passwort. Microsoft ist anderer Ansicht. Das ging bei Apple und TouchID genauso. Auch bei FaceID gingen Experten mit dem Ansinnen hausieren, das sei unsicherer. Die Praxis hat gezeigt, dass das dummes Zeugs war.

Die Diskussion zeigt, dass ich dich mit nichts von deiner Meinung abbringen kann. Wir werden dann sehen, was rauskommt.

Wo schreibe ich etwas von einer Bedrohungen? Wo sage ich, dass Hello unsicherer als ein kompliziertes Passwort ist? Ich habe so ein bisschen das Gefühl, Du willst mich nicht verstehen.

Zu meiner Kernaussage stehe ich nach wie vor: So lange man sich auch mit PIN/Passwort anmelden kann, wird die Sicherheit nicht besser, als die Komplexität von PIN/Passwort, auch wenn man sich (auch) mit sicherer Biometrie anmelden kann.

Touch ID und Face ID sind großartigst, weil sie dafür gesorgt haben, das quasi alle iPhone- und iPad-Benutzer PIN/Passwort verwenden. Die meisten sogar längere, komplexere, weil sie ja nicht so oft eingeben müssen. Wenn die Benutzer aber Tag und Monat ihres Geburtsdatums als vierstellige PIN verwenden, dann nutzen Touch ID und Face ID nichts. Obwohl sie super sicher sind.

Mit Hello fremdele ich. Ich habe es, weil ich damit auf dem SurfacePro 4 nicht zufrieden war, lange nicht mehr benutzt. Der Fingerabdruckscanner in der Puscheltastatur hat meine Finger schlechter erkannt, als Touch ID im iPhone 5s oder der Scanner im Lenovo T4xx. Die Kamera hat mit meinem Gesicht auch schlechter funktioniert, als Face ID auf dem iPhone X. Hello war lange in der Organisation nicht erlaubt. Als es dann wieder ging, hatte ich kein Interesse mehr. Vielleicht sollte ich es mal wieder ausprobieren.

Jetzt hab ich doch noch was gesagt.

Ich versuch's auch nochmal. :-) Sven schreibt: "So lange man sich auch mit PIN/Passwort anmelden kann, wird die Sicherheit nicht besser, als die Komplexität von PIN/Passwort,"

Das stimmt so nicht: Die Hello PIN funktioniert nur zusammen mit dem TPM in dem verschlüsselt die eigentlichen Credentials liegen. Sie ist dadurch an ein Gerät gebunden. Es reicht also nicht, irgendein System zu klauen, es muss genau dieses sein. Zudem hat Hello einen mehrstufigen Schutz gegen brute force - soweit ich mich erinnere u.a. Verzögerung zwischen Fehlversuchen und einen Zähler im TPM, der bei zu vielen Fehlern dicht macht. Damit kann man eine PIN bestenfalls raten, aber nicht in endlicher Zeit per brute force ermitteln.

Sven, wenn du lange genug dabei bist, stell es dir vor wie früher ein "BIOS-Passwort", nur pro Anwender und gegen brute force geschützt. Das sollte man aber nicht Passwort nennen, weil die üblicherweise nicht ortsgebunden und oft nicht so stark geschützt sind.

Der einzige realitätsnahe Angriff den ich da sehe, sind Anwender die ihre PIN anderswo auch als Passwort verwenden (dann muss man das Gerät immerhin noch klauen) oder leicht zugänglich notieren. Letzteres ist das direkte Gegenstück zu einer Tresor-PIN, die man offen rumliegen lässt. Aus diesem Grund haben wir auch bei Microsoft angefragt, ob sich die PIN ganz abschalten lässt, aber derzeit ist das wohl noch nicht vorgesehen. Unter anderem wohl aufgrund der Fehlererkennungsraten der Biometrie, die auch für manche Anwender einfach nicht funktioniert. In dem Umfeld erfahrene Berater können dir stundenlang Beispiele aufzählen, welche Art von Hardware in welcher Konstellation nicht gut funktioniert.

Der Fingerabdruckscanner und die Kamera die du bemängelst, sind eben Hardware, die Hello-tauglich ist. Da gibt es die ganze Bandbreite, wie bei Schlössern. Apple verbaut die gut funktionierenden Varianten.

Bernd, ich schließe das hier, sonst kommt Sven nicht zur Ruhe. https://xkcd.com/386