Es wird Zeit für die Multifaktor-Anmeldung

by Volker Weber

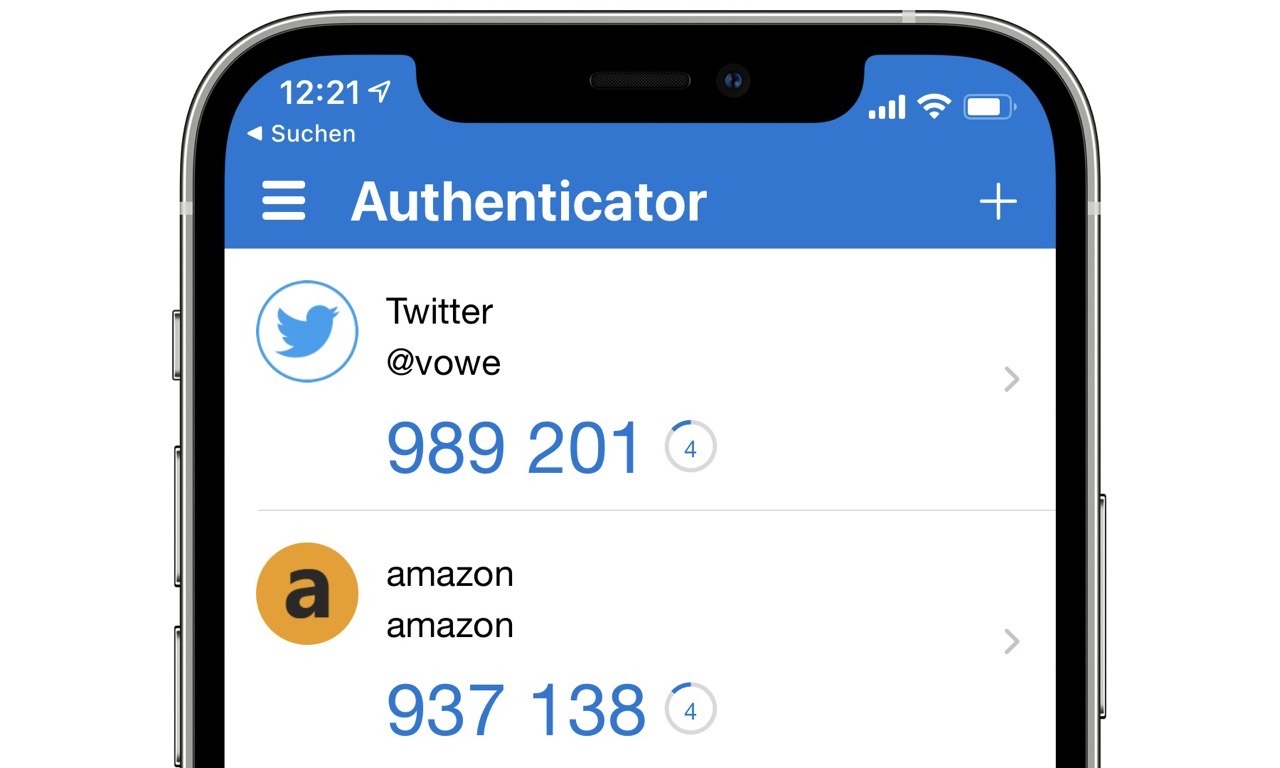

Wenn Ihr ein bisschen Zeit zwischen den Jahren habt, dann investiert mal in Eure Sicherheit. Anmeldungen mit Benutzername und Passwort sind unsicher. Ihr braucht (mindestens) einen zweiten Faktor. Ich benutze dazu den kostenlosen Microsoft Authenticator, weil man ihn über einen Backup auch auf ein zweites Gerät installieren kann. Bei mir sind das iPhone und iPad.

Mit einer einzigen App kann man alle Konten schützen, weil man sich auf einen Standard geeignet hat. Und so geht es:

Das sind nur die drei wichtigsten Konten. Ich habe sämtliche Konten, die private Informationen enthalten könnten, so gesichert. Selbst die Fritzbox. Das funktioniert übrigens möglichst schonend. Man muss keineswegs immer einen zweiten Faktor aktivieren sondern nur, wenn etwas ungewöhnliches passiert. Neuer PC, neuer Browser etc.

Das ist kein Pseudosicherheitstheater im Sinne von "so bomben Sie Windows auf XP-Niveau" sondern eine wirklich wertvolle Sache.

Comments

Ich verwende seit Jahren 1Password und zusätzlich Authy, wo bis jetzt über 20 2FA Accounts definiert sind.

Die Unterstützung von 2FA im 1Password (iOS und macOS) und im Authy (ebenfalls

iOS und macOS) sind benutzerfreundlich und einfach zu erstellen.

Aber der kostenlose MS Authenticator ist sicher auch eine gute Lösung.

Mein Favorit, Yubico Authenticator in Verbindung mit einem YubiKey.

Für mehr Sicherheit beim zweiten Faktor.

Bitte auf SMS zum übermitteln des zweiten Faktors verzichten. Das ist nicht sicher wird aber noch angeboten (z.B. Amazon, Twitter, ..)

Amazon scheint die Mobilfunknummer als Fallback für 2FA zu nutzen. Weiß jemand wie man das abstellen kann?

Halte ich für unwichtig.

Okay, danke. Dann lasse ich das mal so.

Die Einführung von MFA erhöht die Sicherheit um viele Größenordnungen. Ob man das mit Hardware-Token, Software-Token oder SMS macht, spielt kaum eine Rolle in diesem Zusammenhang.

Ich hätte noch eine Ergänzung zu den wichtigsten Konten: die persönlich genutzten e-Mail-Accounts.

In jedem Fall. Vor allem das Restore-Konto. Darum fange ich mit Microsoft (Outlook.de) und Google (Gmail) an.

Dann muss man aber auch IMAP / POP3 deaktivieren. Das hängt sonst wieder nur an einem Passwort.

Schon mal von OAuth2 gehört?

Bei Email ist es so, dass es durchaus Anbieter gibt, welche neben 2FA auch appspezifische Passwörter anbieten (hier sogar abhängen vom genutzten Dienst: IMAP, SMTP, Cal/CardDAV usw.).

Ein Beispiel einer in meinen Augen nahezu mustergültigen Umsetzung gibt es hier:

https://www.fastmail.com/help/clients/apppassword.html

Mehr als nur eine Empfehlung wert.

Welcher Webhoster bietet 2FA für die eigene Email-Domain an? Strato hat das nicht....

Ja, komplett hinter dem Mond. Deshalb rede ich niemals mit diesen Mailservern. Ich schicke das einfach redundant and outlook.com und gmail.com. Einer von beiden geht immer.

2FA ist mittlerweile schon fast ein Hobby .. Ich hab mittlerweile 3 2FA Applikationen auf meinem Handy.. Aber mehr damit ich anderen helfen kann, die richtige App zu finden. Die APP von Microsoft finde ich sogar ganz gut!

Was am meisten Spaß gemacht hat:

https://blog.nashcom.de/nashcomblog.nsf/dx/paranoid-ssh-configuration-3fa.htm

Wir haben das z.B. auf einem DNUG Server installiert mit: Username + Time based token.

Ich selbst bin bei Passwort und Zertifikat gleichzeitig mit ed25519 key gelandet für meine Linux Server.

Cloudflare und Hetzner bieten es für die Admin Oberfläche an.

Mein SafeLinx VPN verwendet es. Domino V12 Early Access Code drop haben es --> https://help.hcltechsw.com/domino/earlyaccess/conf_totp_overview.html

Und es ist ganz easy zu installieren (dafür wurde der ID Vault erweitert im Backend).

Nur mal um ein paar zu nennen ..

Der Teil der Konten die trotz MFA kompromittiert werden liegt bei 0.1%. Der Wert bezieht sich auf alle aktiven Microsoft Accounts.

Daher ist die Aussage, dass die Methode der Token-Übermittlung eigentlich unerheblich ist richtig.

Wer Paranoid ist oder einem erhöhtes Risiko von gezielten Angriffen ausgesetzt ist findet hier eine ganz gute Zusammenfassung von Alex Weinert, seines Zeichens Director of Identity Security bei Microsoft:

Authy ist meine erste Wahl, desktop und mobil und synchronisierbar.

Es gibt bei mir nur noch ein MS Produkt im aktiven Einsatz und es ist Visual Studio Code, weil es kostenlos und wirklich gut ist. Wenn ich auf MS, Google oder Facebook verzichten kann, fühle ich mich am wohlsten. Und man kann sehr gut drauf verzichten.

Für Menschen mit Android-Telefon empfehle ich Aegis, Open Source und aus den Niederlanden https://getaegis.app/. Authy ist fraglos schick, gehört aber seit geraumer Zeit zu Twilio und ist mir deswegen tendenziell suspekt. Aber jede OTP-App für 2FA ist besser als keine 2FA, so viel steht fest.